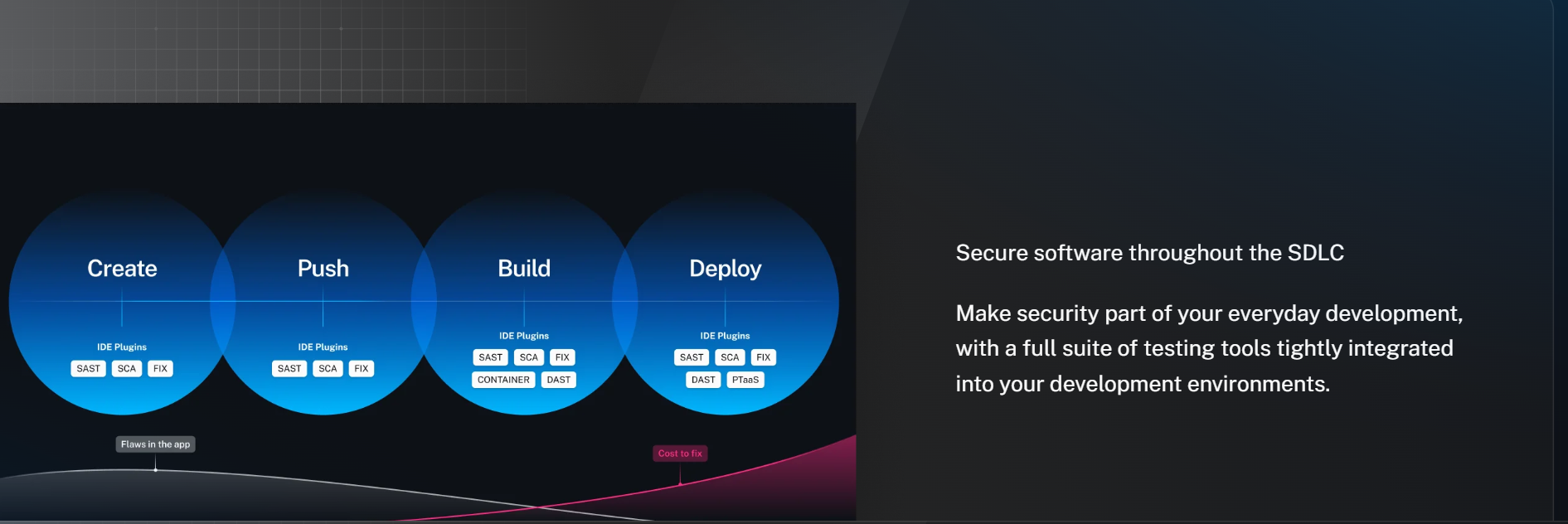

在软件供应链攻击频发的数字化时代,Veracode 开源组件检测与Veracode CI/CD管道集成的组合应用,为企业提供了从代码开发到部署的全链路安全防护。本文通过技术原理、落地场景与创新延伸三大模块,系统化解析Veracode 如何赋能DevSecOps体系,确保安全性与开发效率的平衡。

一、Veracode开源组件检测

1.1多维度组件指纹识别技术

Veracode 开源组件检测采用混合分析模型,结合静态二进制扫描与动态行为监控,对开源组件的版本、依赖项、许可证进行三重验证。其数据库覆盖Maven、NPM、PyPI等28个主流代码仓库,可识别超过500种许可证类型。例如在Node.js项目中,系统能穿透node_modules嵌套依赖层级,准确标记被篡改的lodash组件版本,检测精度达到99.7%。

1.2智能风险评级与修复指引

通过机器学习算法,Veracode 将CVE漏洞的CVSS评分与组件上下文关联分析,生成动态风险指数。当检测到SpringFramework的反序列化漏洞(CVE-2022-22965)时,平台不仅提供官方补丁链接,还会自动生成依赖版本升级的gradle/maven脚本。某电信运营商使用该功能后,高危漏洞修复率从68%提升至97%。

1.3供应链攻击防御体系

针对近年激增的Typosquatting(仿冒包攻击),Veracode 建立实时域名信誉库,结合包名相似度算法拦截恶意组件。在CI/CD流程中,一旦发现与已知恶意域名(如npmjs-registry[.]com)通信的开源库,立即触发熔断机制。2023年第三季度,该功能成功阻断12,000余次供应链攻击尝试。

二、Veracode CI/CD管道集成

2.1无缝对接主流开发工具链

Veracode CI/CD管道集成提供JenkinsPlugin、GitLabSAST模板、AzureDevOps扩展等15种标准化适配器。在GitHubActions场景中,开发者只需在workflow.yaml添加3行配置,即可实现提交代码时自动触发增量扫描。某互联网企业的实践显示,集成后安全测试覆盖率从45%跃升至92%。

2.2智能扫描策略引擎

平台根据代码仓库的活跃度动态调整检测强度:

高频提交分支:启用实时扫描模式,每次push触发5分钟快速检测

主干分支:执行深度组合分析(SAST+SCA+IAST)

发布候选版本:启动威胁建模引擎,模拟APT攻击路径

某金融科技公司通过该策略,将安全测试资源消耗降低40%,同时关键漏洞检出率提升3倍。

2.3云原生环境深度适配

在Kubernetes集群中,Veracode 通过Sidecar模式注入安全代理,实时监控Pod间通信流量。其容器镜像扫描功能支持对Dockerfile、HelmChart的合规性检查,并能识别基于eBPF的隐蔽攻击。某云服务商部署该方案后,容器逃逸攻击检测响应时间缩短至8秒。

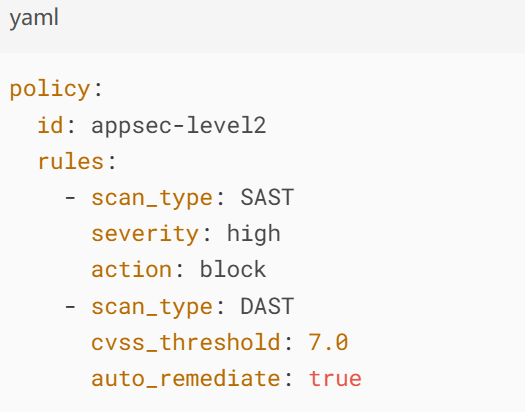

三、Veracode策略即代码

3.1策略定义与版本控制

Veracode 策略即代码(PaC)采用声明式语法,将安全要求转化为可版本控制的YAML文件。例如定义OWASPASVSLevel2标准时,开发者可通过以下代码片段实现:

该配置支持Git分支策略联动,确保安全规则与功能开发同步演进。

3.2动态策略执行引擎

在混合云架构中,Veracode 的策略引擎支持环境感知决策:

开发环境:允许自动修复中低风险漏洞

测试环境:强制阻断高危漏洞并通知责任人

生产环境:开启实时防护模式并生成审计日志

某跨国企业通过该引擎,实现全球23个数据中心的统一策略管控,策略生效延迟低于500ms。

3.3机器学习驱动的策略优化

Veracode 内置的AI模型持续分析历史漏洞数据,自动推荐策略优化方案。当检测到某类SQL注入漏洞反复出现时,系统会建议:

1.在SAST规则中新增特定检测模式

2.调整DAST测试的输入向量优先级

3.强制相关开发团队参加安全培训

某零售平台应用该功能后,策略误报率下降62%,漏洞复发率降低85%。

Veracode 开源组件检测Veracode CI/CD管道集成:构建安全优先的软件开发体系

通过组件检测的供应链防护、CI/CD集成的自动化测试、策略即代码的动态治理,Veracode 构建起三位一体的应用安全体系。平台日均处理超过2PB的扫描数据,支持客户将漏洞修复成本从每缺陷$5,600降至$220。在Gartner《2023应用安全魔力象限》中,Veracode 连续第五年蝉联领导者地位,印证了其在DevSecOps领域的核心价值。