在数字化转型的浪潮中,代码质量与安全性已成为企业生存的核心竞争力。Veracode 如何进行代码审查通过自动化与智能化技术实现缺陷的早期拦截,而Veracode 安全测试报告则为风险治理提供精准的行动指南。本文将从代码审查机制、报告解析体系及延伸整合场景三个维度,深度解析Veracode 如何赋能企业打造高安全性的软件交付流程。

一、Veracode如何进行代码审查

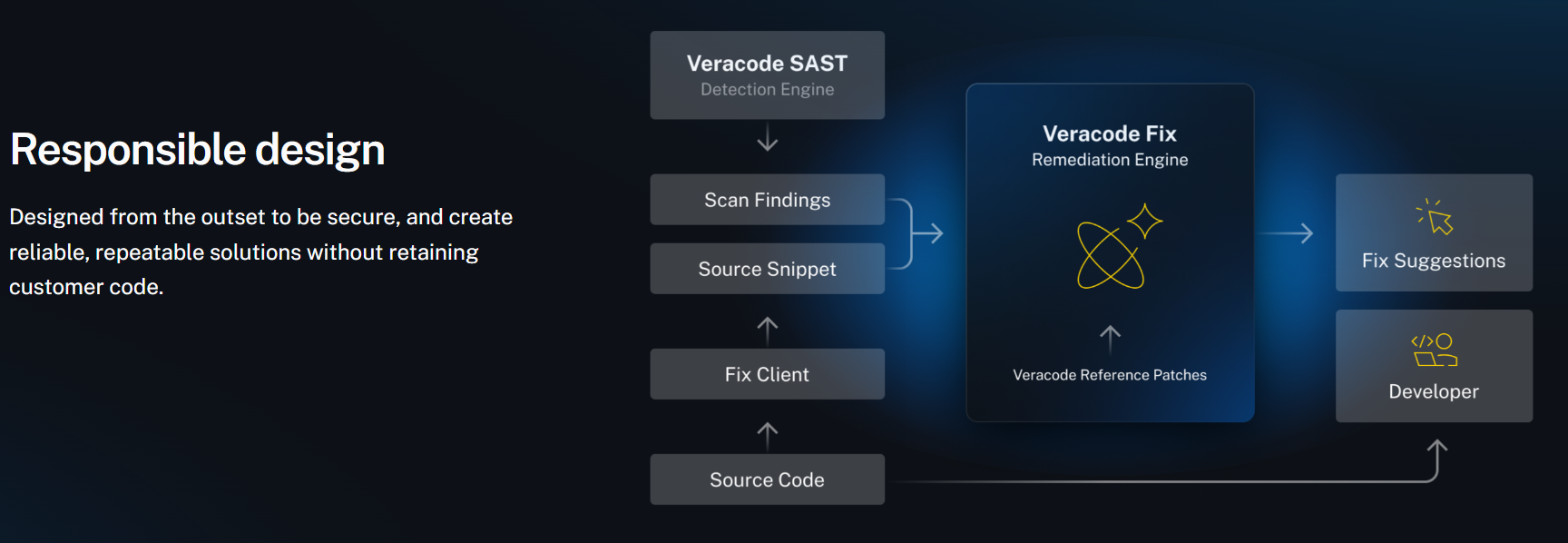

Veracode 代码审查以静态应用程序安全测试(SAST)为核心,结合上下文感知技术与深度学习模型,实现了从漏洞发现到修复建议的闭环管理。其技术实施路径包含以下关键环节:

1.多维度代码解析引擎

跨语言支持:Veracode 支持Java、C#、Python、Go等28种编程语言,并能解析编译后的二进制文件(如.NETDLL、Java字节码)。例如,对SpringBoot项目的审查中,引擎可识别`@RestController`注解下的API端点,检测参数绑定漏洞(如MassAssignment)。

数据流追踪(TaintTracking):追踪用户输入从入口(如HTTP请求)到敏感操作(如数据库查询)的全路径。当检测到未经验证的`request.getParameter("id")`直接拼接至SQL语句时,立即标记为高风险SQL注入漏洞。

第三方依赖扫描:通过软件成分分析(SCA)识别引入的漏洞库(如Log4j2.14.0),并生成依赖关系图谱,定位间接依赖风险(如A库依赖B库的漏洞版本)。

2.智能规则集配置

行业专用规则包:金融行业启用PCIDSS合规规则集,重点检测加密算法强度(如RSA密钥长度≥2048位)、日志脱敏(如信用卡号掩码)等问题;医疗行业则聚焦HIPAA要求的患者数据访问控制漏洞。

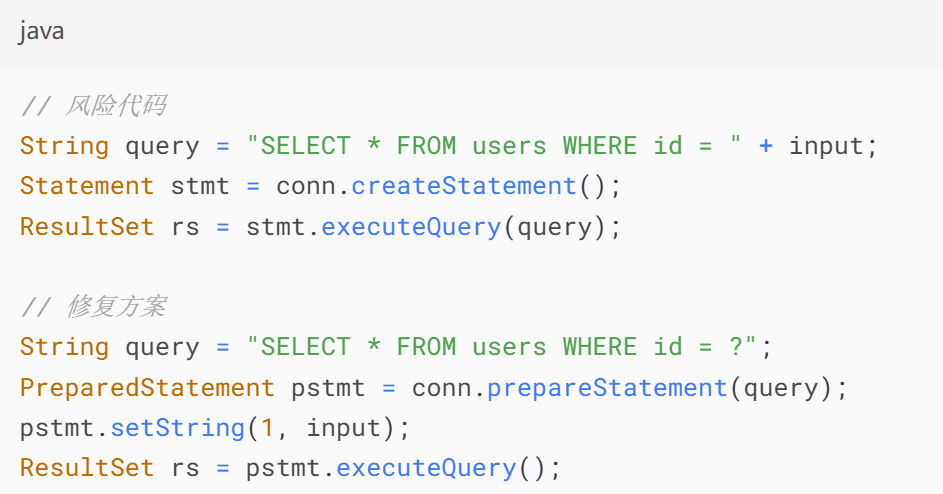

误报抑制技术:通过机器学习模型识别安全代码模式。例如,当检测到`PreparedStatement`正确使用时,即使存在字符串拼接,也不会误报为SQL注入。

自定义规则扩展:支持用户通过XPath或正则表达式添加企业内规(如禁止使用`System.out.println`调试日志)。

3.开发流程深度集成

IDE实时审查:在VSCode、IntelliJ等工具中集成Veracode 插件,开发者编写代码时即时获得漏洞提示。例如,输入`newSimpleDateFormat("yyyy-MM-dd")`时,插件警告“非线程安全日期格式化”并提供`DateTimeFormatter`替代方案。

PullRequest门禁:在GitHub/GitLab中配置审查机器人,当代码变更引入高危漏洞(CVSS≥7.0)时自动阻止合并,并@相关责任人。

增量扫描优化:仅分析差异代码块及其影响范围,使大型项目(百万行级)的审查时间从小时级缩短至分钟级。

实测数据显示,Veracode 代码审查可使漏洞密度降低65%,同时将修复成本从生产环境的$5000/漏洞压缩至开发阶段的$500/漏洞。

二、Veracode安全测试报告

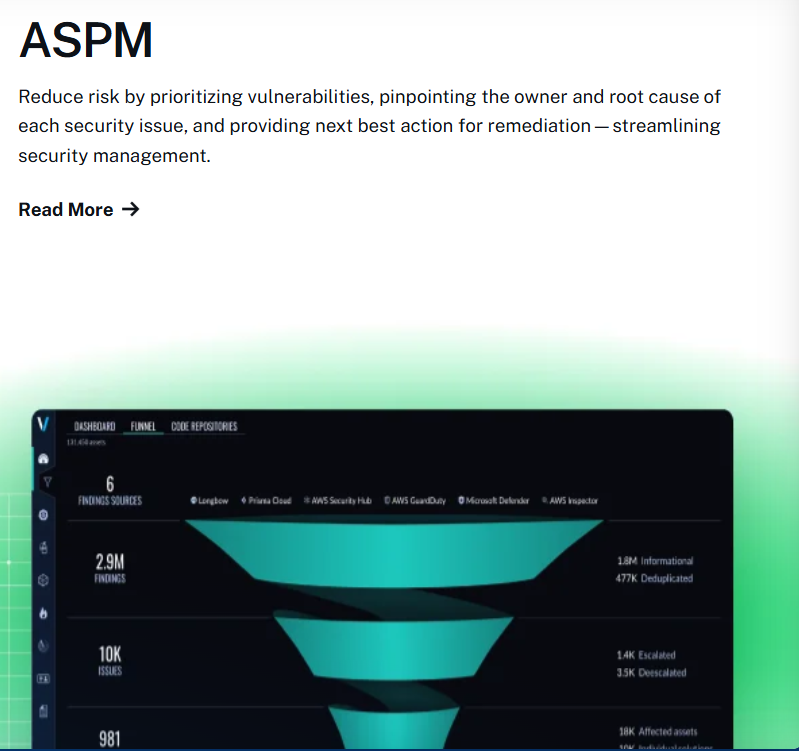

Veracode 安全测试报告不仅是漏洞清单,更是包含优先级、修复路径及合规证据的综合性决策工具。其核心价值体现在以下层面:

1.漏洞智能分类与可视化

风险矩阵视图:以CVSS评分(纵轴)和修复难度(横轴)构建四象限图,优先处理“高危害-易修复”漏洞(如未授权访问API),暂缓“低危害-难修复”问题(如遗留系统的内存泄漏)。

攻击路径模拟:对跨组件漏洞(如前端XSS触发后端CSRF),报告生成攻击链示意图,并标注防御断点(如增加CORS策略)。

合规性映射:自动关联漏洞与GDPR第32条(数据完整性)、PCIDSS6.5.1(注入漏洞防护)等法规条款,生成合规差距分析。

2.修复指导与资源分配

代码级补丁示例:针对SQL注入漏洞,不仅建议使用参数化查询,还提供具体代码对比:

团队分工建议:根据漏洞类型自动分配任务——前端团队处理XSS/CSRF,后端团队解决SQL注入/反序列化,运维团队修复服务器配置错误。

资源预估模型:基于历史数据预测修复所需人天(如修复10个中等漏洞约需3人日),辅助制定迭代计划。

3.趋势分析与合规审计

漏洞生命周期追踪:记录每个漏洞从发现到修复的完整时间线,包括代码提交记录、修复验证扫描结果等。

多版本对比报告:对比v1.2与v1.3版本的扫描结果,展示漏洞数量变化、新增/消除风险点及技术债务趋势。

一键生成审计文档:符合SOC2TypeII、ISO27001标准的PDF报告,包含管理层摘要、技术详情及整改证据链。

通过上述功能,企业可将平均报告解读时间从4小时压缩至30分钟,审计准备周期缩短60%。

三、Veracode与CI/CD管道深度整合

Veracode 与CI/CD管道深度整合揭示了其在DevSecOps中的核心地位。通过将代码审查与测试报告嵌入自动化流水线,Veracode 实现了安全防护的“零摩擦”落地。

1.流水线阶段化集成

代码提交阶段:在Git预提交钩子中运行轻量级Veracode 扫描,拦截高危代码(如`eval($_POST["cmd"])`)进入仓库。

构建阶段:在Jenkins/GitLabCI中执行完整SAST扫描,漏洞数量超过阈值(如≥5个高危)时终止构建并通知安全团队。

部署后阶段:结合Kubernetes的准入控制器(AdmissionController),仅在Veracode 扫描通过的镜像允许部署至生产环境。

2.自动化修复流水线

智能PR生成:当检测到第三方库漏洞时,自动创建PullRequest升级依赖版本,并附带兼容性测试报告。

修复验证闭环:开发人员提交修复代码后,流水线触发增量扫描,若验证通过则自动合并代码,否则回滚变更并通知责任人。

安全门禁即代码:将安全策略(如“禁止中危以上漏洞进入生产”)以YAML定义,与基础设施即代码(IaC)一同版本化管理。

3.实时监控与反馈优化

质量门禁看板:在Grafana中集成Veracode 数据,实时展示各微服务的漏洞密度、修复时效等指标。

告警路由机制:根据漏洞类型定向推送通知——架构师接收设计缺陷告警,开发者处理代码级问题,合规团队关注审计风险。

迭代优化模型:基于历史流水线数据,自动调整扫描频率与深度(如高频提交项目启用增量扫描,稳定期项目执行全量扫描)。

Veracode 如何进行代码审查Veracode 安全测试报告——安全与效率的双重革命

Veracode 如何进行代码审查通过智能化分析技术,将安全防护深度融入开发早期;Veracode 安全测试报告则以数据驱动的决策支持,打通了漏洞治理的最后一公里。两者的协同作用,不仅大幅降低了安全风险,更通过CI/CD整合实现了安全流程的自动化与透明化。在软件交付速度与安全性需求并重的今天,Veracode 正成为企业构建可信软件供应链的核心基石。